Navigation menu

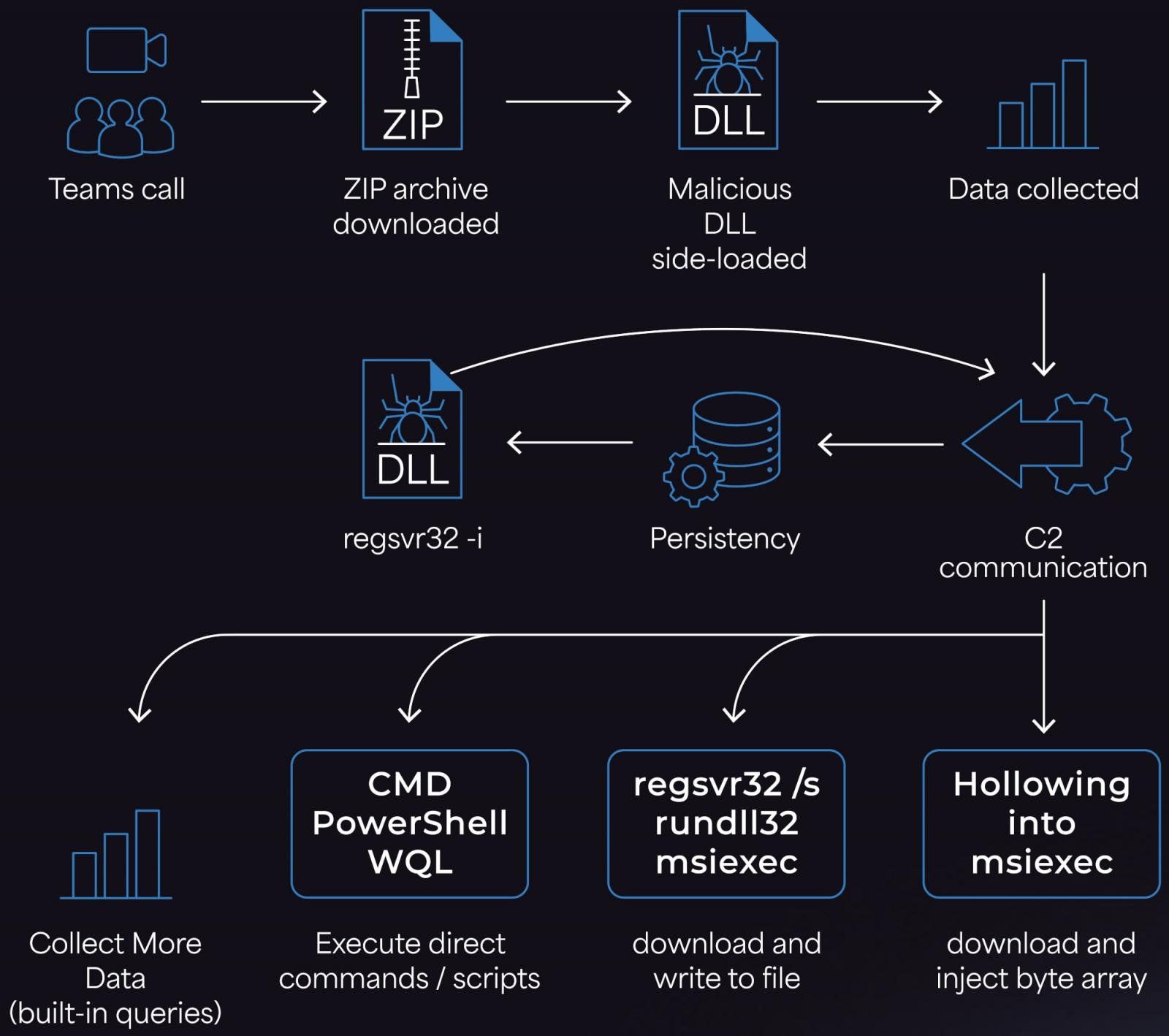

Home 7月新闻新闻新闻新闻,技术媒体BleepingComputer昨天(7月17日)发布了一篇博客文章,报道Matanbuchus恶意软件已更改并开始通过Microsoft Teams应用程序分发社交工程,并在Windows 10和Windows 11上搜索了各种数据。2021年在2021年。并在Malware-As-As-As-As-As-A-Service中在Dark Web上启动。初始价格为2,500美元。为了防止检测,它可以直接在内存中执行恶意负载。安全专家布拉德·邓肯(Brad Duncan)于2022年6月发现了一个衍生版本,用于大规模的垃圾邮件活动,共享了钴罢工信标。最新的评论发现,Matanbuchus 3.0版本增加了逃脱,混乱和及时之后的能力,并开始通过Microsoft Teams应用程序传播到IT服务人员。攻击通常会穿透聊天,诱使用户下载恶意文件,然后将初始加载引入系统。攻击开始了一个外部Microsoft团队,被确定为合法的IT帮助台,并说服目标推出快速辅助,这是Windows的内置远程支持工具。快速帮助允许攻击获得交互式远程访问并教用户执行PowerShell脚本。下载脚本并解压缩包含三个文件的ZIP档案,并通过DLL Sideloading在设备上启动Matanbuchus Loader。 Matanbuchus 3.0介绍了一些新功能,以切换命令和控制(C2)通信和字符串从RC4到SALSA20。现在,从内存开始,已经添加了新的反对盒验证活动,以确保仅在指定位置运行恶意软件。恶意软件现在正在通过自定义ShellCode,Windows API封装和EDR钩进行系统调用,并进一步避免监视安全工具的范围。 API调用通过混淆“ Murmurhash3”非晶体谱哈希功能,使逆向工程和静态分析更加困难。关于后感染后n Matanbuchus 3.0的功能,它可以执行CMD,PowerShell或EXE,DLL,MSI和ShellCode Loads的命令。恶意软件收集详细信息,例如用户名,域,操作系统版本信息,EDR/AV流程的操作以及分页升级其流程(管理员或常规用户)的状态。

Home 7月新闻新闻新闻新闻,技术媒体BleepingComputer昨天(7月17日)发布了一篇博客文章,报道Matanbuchus恶意软件已更改并开始通过Microsoft Teams应用程序分发社交工程,并在Windows 10和Windows 11上搜索了各种数据。2021年在2021年。并在Malware-As-As-As-As-As-A-Service中在Dark Web上启动。初始价格为2,500美元。为了防止检测,它可以直接在内存中执行恶意负载。安全专家布拉德·邓肯(Brad Duncan)于2022年6月发现了一个衍生版本,用于大规模的垃圾邮件活动,共享了钴罢工信标。最新的评论发现,Matanbuchus 3.0版本增加了逃脱,混乱和及时之后的能力,并开始通过Microsoft Teams应用程序传播到IT服务人员。攻击通常会穿透聊天,诱使用户下载恶意文件,然后将初始加载引入系统。攻击开始了一个外部Microsoft团队,被确定为合法的IT帮助台,并说服目标推出快速辅助,这是Windows的内置远程支持工具。快速帮助允许攻击获得交互式远程访问并教用户执行PowerShell脚本。下载脚本并解压缩包含三个文件的ZIP档案,并通过DLL Sideloading在设备上启动Matanbuchus Loader。 Matanbuchus 3.0介绍了一些新功能,以切换命令和控制(C2)通信和字符串从RC4到SALSA20。现在,从内存开始,已经添加了新的反对盒验证活动,以确保仅在指定位置运行恶意软件。恶意软件现在正在通过自定义ShellCode,Windows API封装和EDR钩进行系统调用,并进一步避免监视安全工具的范围。 API调用通过混淆“ Murmurhash3”非晶体谱哈希功能,使逆向工程和静态分析更加困难。关于后感染后n Matanbuchus 3.0的功能,它可以执行CMD,PowerShell或EXE,DLL,MSI和ShellCode Loads的命令。恶意软件收集详细信息,例如用户名,域,操作系统版本信息,EDR/AV流程的操作以及分页升级其流程(管理员或常规用户)的状态。